https://www.malware-traffic-analysis.net/2022/02/23/index.html

Malware-Traffic-Analysis.net - 2022-02-23 - Traffic analysis exercise - Sunnystation

2022-02-23 - TRAFFIC ANALYSIS EXERCISE - SUNNYSTATION NOTICE: The zip archives on this page have been updated, and they now use the new password scheme. For the new password, see the "about" page of this website. ASSOCIATED FILES: Zip archive of the pcap

www.malware-traffic-analysis.net

Task

시나리오

- LAN 세그먼트 데이터:

- LAN 세그먼트 범위: 172.16.0.0/24(172.16.0.0~172.16.0.255)

- 도메인: sunnystation.com

- 도메인 컨트롤러: 172.16.0.52 - SUNNYSTATION-DC

- 파일 서버 172.16.0.53 - sunnyfileserver

- LAN 세그먼트 게이트웨이: 172.16.0.1

- LAN 세그먼트 브로드캐스트 주소: 172.16.0.255

작업

- 이 네트워크에서 어떤 호스트/사용자 계정 이름이 활성화되어 있나요?

- 어떤 유형의 멀웨어에 감염되어 있나요?

분석

세부 정보

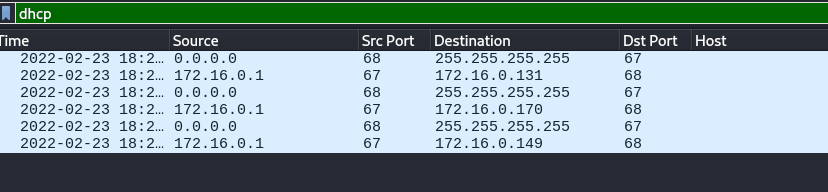

dhcp 패킷을 검색해보면 172.16.0.131, 172.16.0.170, 172.16.0.149 세 호스트가 보인다.

request 패킷을 더 자세히 살펴보면, 클라이언트의 MAC 주소와 IP 주소, 호스트 네임까지 모두 확인할 수 있다.

kerberos.CnameString을 필터에 입력하고 CNameString을 컬럼에 추가한다.

사용자 계정명까지 확인할 수 있다.

세 패킷을 모두 확인해보면 연관된 호스트는 다음과 같이 정리할 수 있다.

| IP address | MAC address | Host name | Account Name |

| 172.16.0.131 | 2C:27:D7:D2:06:F5 | DESKTOP-VD151O7 | tricia.becker |

| 172.16.0.149 | 00:1B:FC:7B:D1:C0 | DESKTOP-KPQ9FDB | nick.montgomery |

| 172.16.0.170 | 00:12:F0:64:D1:D9 | DESKTOP-W5TFTQY | everett.french |

멀웨어 찾기

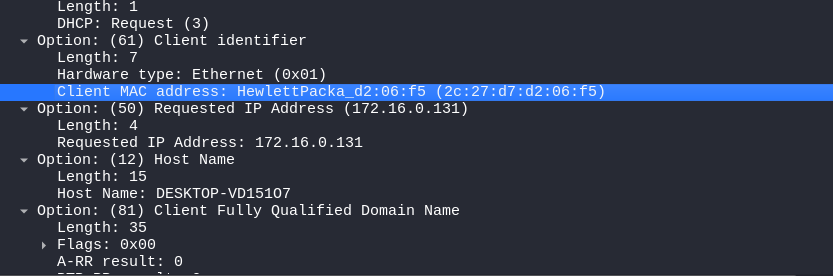

http.request or tls.handshake.type eq 1 필터를 적용하여 암호화되지 않은 패킷을 확인한다.

172.16.0.149

18:24:34에 172.16.0.149가 ajaxmatters에 HTTP로 접근해 정체불명의 디렉토리를 요청했다.

Follow TCP Stream으로 확인해보면 MZ 시그니처로 시작하는 .exe 파일임을 알 수 있다.

또한 Content-Disposition을 보면 "2mIaAtxprmXlTLZeFjkIqbexiFXkZkJ.dll"라는 .dll 파일이 첨부되어 있다.

File > Export Objects > HTTP를 클릭하여 해당 파일을 추출한다.

virustotal에 올려 확인해보면 Emotet이라는 멀웨어다.

Export Object > IMF를 클릭하면 이메일 파일을 다운로드받을 수 있다. 위와 같은 이메일이다.

0.149 호스트는 443포트 이외에도 25, 465, 587 포트로도 통신하고 있다. 세 포트는 SMTP 이메일 통신에 이용되는 포트다.

SMTP 필터를 적용해보면 74.208.5.15, 94.177.209.30, 166.254.122.253 등 SMTP 서버와 통신하고 있다. 스팸 메일을 보내기 위해 서버를 탐색하는 것으로 추정할 수 있다.

통신 내용에는 User, Pass 텍스트가 보인다. SMTP 서버에 인증하는 데 사용되는 AUTH LOGIN 명령도 포함되어 있다. 악성코드가 시스템 손상을 위해 자격 증명을 훔치려고 시도하고 있음을 시사한다.

172.16.0.131

18:29:19에 172.16.0.131 호스트가 Ocklqc.jpg라는 파일을 HTTP로 요청했다.

이 파일은 바이트가 역순으로 되어 있는 DLL 파일이라고 한다. TCP Stream의 끝으로 가보면 MZ 시그니처가 거꾸로 적혀 있다.

0.131 호스트가 통신하고 있는 많은 사이트는 검색해보면 xloader와 연관된 사이트로 나온다.

xloader의 C2 서버로 추정된다.

xloader는 formbook의 변형으로, 스팸 이메일 첨부 파일로 배포되며 키 입력 기록, 스크린샷 찍기, 클립보드 정보 훔치기, 브라우저/메신저/이메일 클라이언트에서 사용자 이름과 비밀번호 훔치기를 수행한다.

맬웨어 서비스(MaaS)로 Windows 버전은 한 달에 59달러, macOS 버전은 한 달에 49달러였다고 한다.

172.16.0.170도 수상한 호스트와 통신하고 있다. Emotet의 Epoch 5 봇넷이라고 한다.

정리하면

- 172.16.0.131: XLoader에 감염되었다.

- 172.16.0.149: Emotet에 감염되어 스팸메일을 전파하는 데 이용되었다.

- 172.16.170: Emotet에 감염되었다.