수상한 Xls 파일을 발견한 시나리오다.

심각도는 중간으로 분류했다.

케이스를 생성하고 플레이북을 시작한다.

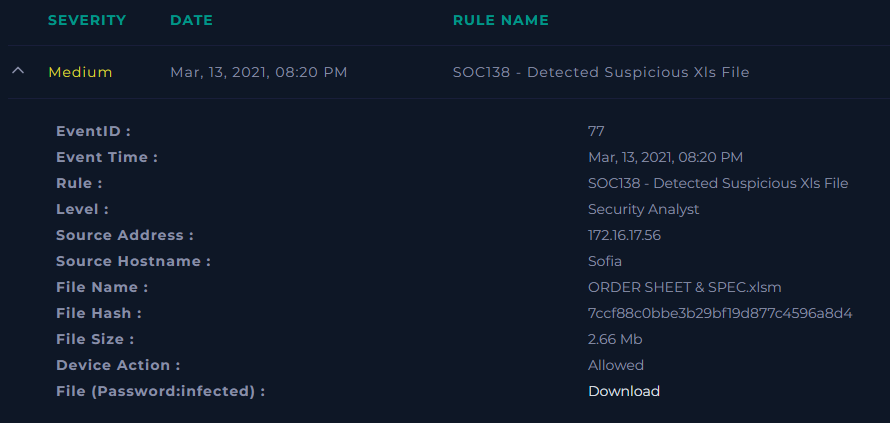

기본 정보는 위와 같다.

먼저 위협 지표(threat indicator)를 선택해야 한다.

위협 지표는 위협의 존재를 암시하는 신호로, IP 주소 및 파일 해시와 같은 디지털 아티팩트나, 내부자 위협을 감지하는 데 필요한 비정상적인 로그인 패턴, 과도한 데이터 다운로드와 같은 행동 변화가 있다.

시나리오에서는 3가지 위협 지표가 나열되어 있다.

어떤 위협이 있었는지 파악해보자.

첨부파일 확인

먼저 파일을 가상 머신에서 다운로드해 압축을 해제했다.

요약 정보에 나온대로 ORDER SHEET SPEC.xlsm 파일이 있다.

이 파일의 md5 해시는 7ccf88c0bbe3b29bf19d877c4596a8d4이다.

해시를 virustotal에 검색하면 위와 같은 정보를 확인할 수 있다.

DNS Fast Flux는 여러 IP 주소를 단일 도메인 이름과 연결하고 이러한 IP 주소를 빠르게 변경하는 기술이다.

https://www.cloudflare.com/ko-kr/learning/dns/dns-fast-flux/

엔드포인트 조사

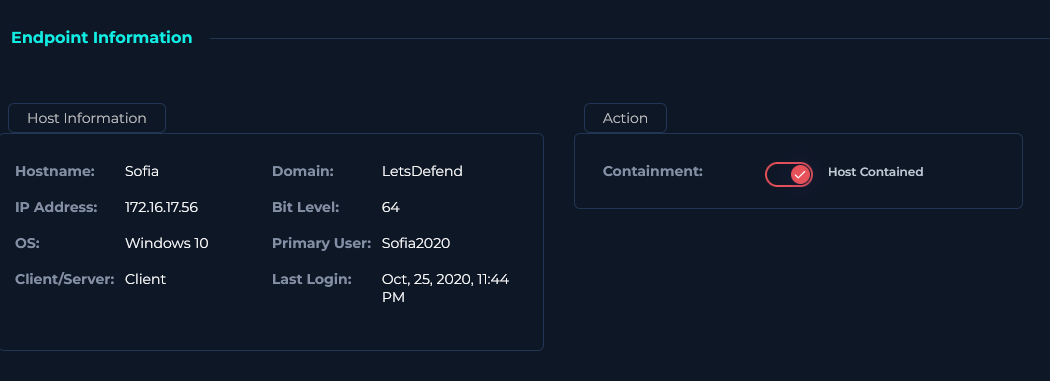

연관된 호스트 Sofia의 정보를 확인해보자.

별달리 수상한 활동은 보이지 않는데, Process name이 대소문자가 좀 이상한 느낌은 든다.

Terminal History에서 파워쉘 실행 이력을 확인하면 위와 같은 명령이 실행되었다고 한다.

생성형 AI에게 질문하니 외부 서버에서 추가적인 악성 페이로드를 다운로드하는 다운로더라고 알려주었다.

로그 분석

2021년 5월 13일에 남아 있는 로그는 첫 번째와 세 번째 로그다.

Dest Address가 동일하고, 같은 포트를 이용해 접속했다.

RAW 데이터를 확인하니 정상적인 내용은 아니다.

다시 플레이북으로 돌아가보자.

Unknown or unexpected outgoing internet traffic(미확인 혹은 계획되지 않은 아웃바운드 트래픽)이 가장 적당한 선택지다.

파워셸 명령어로 외부 페이로드를 다운로드하려 했기 때문이다.

악성 페이로드가 실행되었기 때문에 멀웨어가 격리되거나 처리되지 않았다. (Not Quarantined)

VirusTotal 확인 결과 Malicious이다.

177.53.143.89와 통신한 로그를 확인했다. Accessed.

격리 절차를 진행한다.

발생한 이벤트는 True Positive였다.

악성 셸 명령이 실행되었지만, 이후에 추가로 C2와 통신한 로그는 발견되지 않았고, EDR에서도 별다른 이상 징후가 없었다. 아마 안티 멀웨어 솔루션이 차단한 것 같다.